Armis, leader de la visibilité et de la sécurité des actifs, publie aujourd’hui une nouvelle étude identifiant les actifs connectés les plus risqués représentant une menace pour les entreprises mondiales. Les résultats mettent en évidence le risque introduit dans les organisations par toute une variété d’actifs connectés couvrant l’ensemble des classes d’appareils. Cette étude souligne la nécessité d’une stratégie de sécurité exhaustive protégeant en temps réel la totalité de la surface d’attaque de l’organisation.

Armis, leader de la visibilité et de la sécurité des actifs, publie aujourd’hui une nouvelle étude identifiant les actifs connectés les plus risqués représentant une menace pour les entreprises mondiales. Les résultats mettent en évidence le risque introduit dans les organisations par toute une variété d’actifs connectés couvrant l’ensemble des classes d’appareils. Cette étude souligne la nécessité d’une stratégie de sécurité exhaustive protégeant en temps réel la totalité de la surface d’attaque de l’organisation.

« L’une de nos principales missions consiste à informer en permanence les entreprises internationales de l’évolution et de l’augmentation des risques pour leur surface d’attaque du fait d’actifs gérés et non gérés », précise Nadir Izrael, CTO et cofondateur d’Armis. « Pour aider les organisations à se défendre contre les cyberattaques, ces renseignements sont essentiels. Sans eux, les dirigeants et les responsables IT et sécurité n’ont aucune visibilité et sont vulnérables aux angles morts que les hackers vont chercher à exploiter. »

Pour déterminer quels actifs sont les plus risqués, l’étude d’Armis, analysée à partir de l’Armis Asset Intelligence Engine, se concentre sur les actifs connectés ayant subi le plus grand nombre de tentatives d’attaques, présentant le plus grand nombre de CVE (Common Vulnerabilities and Exposures) ou notés comme étant ‘à haut risque’.

Armis a constaté que les 10 principaux types d’actifs ayant fait l’objet du plus grand nombre de tentatives d’attaques couvraient l’ensemble des types d’actifs : IT, OT, IoT, IoMT, Internet des objets personnels (IoPT) et Systèmes de gestion des bâtiments (BMS). Ces données montrent que les attaquants s’intéressent plus à l’accès potentiel aux actifs qu’au type d’actif. Les stratégies de sécurité doivent donc prendre en compte tous les actifs physiques et virtuels.

Top 10 des types d’actifs ayant fait l’objet du plus grand nombre de tentatives d’attaque :

![]() Postes de travail techniques (OT)

Postes de travail techniques (OT)

![]() Postes de travail d’imagerie (IoMT)

Postes de travail d’imagerie (IoMT)

![]() Lecteurs multimédias (IoT)

Lecteurs multimédias (IoT)

![]() Ordinateurs personnels (IT)

Ordinateurs personnels (IT)

![]() Machines virtuelles (IT)

Machines virtuelles (IT)

![]() Onduleurs (UPS) (BMS)

Onduleurs (UPS) (BMS)

![]() Serveurs (IT)

Serveurs (IT)

![]() Media writers (IoMT)

Media writers (IoMT)

![]() Tablettes (IoPT)

Tablettes (IoPT)

![]() Téléphones mobiles (IoPT)

Téléphones mobiles (IoPT)

« Les acteurs malveillants ciblent intentionnellement ces actifs parce qu’ils sont accessibles de l’extérieur, ont une surface d’attaque étendue et complexe et des CVE connues, ayant déjà fait l’objet d’attaques », explique Tom Gol, CTO Research d’Armis. « L’impact potentiel sur les entreprises et sur leurs clients en cas de violation de ces actifs est également un facteur essentiel qui explique pourquoi ces actifs font l’objet du plus grand nombre de tentatives d’attaques. Les postes de travail techniques peuvent être connectés à tous les contrôleurs d’une usine. Les postes de travail d’imagerie collectent les données privées des patients dans les hôpitaux. Les onduleurs peuvent servir de point d’accès à des infrastructures critiques. Tous ces actifs sont donc des cibles attrayantes pour des acteurs malveillants visant le déploiement de ransomwares ou, dans le cas d’attaques perpétrées par des États-nations, la destruction de la société. Les responsables IT doivent donc donner la priorité à la cybersécurité liée à ‘l’intelligence des actifs’ et appliquer des correctifs pour prévenir ce risque. »

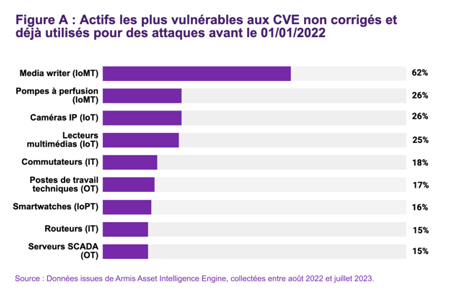

Les actifs ayant des CVE non corrigées, déjà utilisées pour des attaques, sont des actifs vulnérables.

Les chercheurs d’Armis ont identifié un nombre important d’actifs connectés au réseau et pouvoir avoir des CVE non corrigées, publiées avant le 1er janvier 2022. En étudiant le pourcentage le plus élevé d’appareils de chaque type présentant ces CVE entre août 2022 et juillet 2023, Armis a élaboré la liste présentée dans la figure A. Non corrigés, ces actifs présentent un risque important pour l’entreprise.

Armis a également examiné les types d’actifs à haut risque les plus courants :

![]() De nombreux dispositifs physiques de la liste, dont le remplacement est très chronophage, tels que les serveurs et les contrôleurs logiques programmables (PLC), utilisent des systèmes d’exploitation en fin de vie (EOL) ou en fin de support (EOS). Les actifs EOL approchent de leur fin de leur vie fonctionnelle, mais sont encore utilisés. Les actifs EOS ne sont plus activement pris en charge par le fabricant, ni corrigés par rapport aux vulnérabilités et aux problèmes de sécurité.

De nombreux dispositifs physiques de la liste, dont le remplacement est très chronophage, tels que les serveurs et les contrôleurs logiques programmables (PLC), utilisent des systèmes d’exploitation en fin de vie (EOL) ou en fin de support (EOS). Les actifs EOL approchent de leur fin de leur vie fonctionnelle, mais sont encore utilisés. Les actifs EOS ne sont plus activement pris en charge par le fabricant, ni corrigés par rapport aux vulnérabilités et aux problèmes de sécurité.

![]() Certains actifs, dont les ordinateurs personnels, utilisent le protocole SMBv1. SMBv1 est un protocole ancien, non chiffré et complexe, dont les vulnérabilités ont été ciblées dans les attaques tristement célèbres de Wannacry et NotPetya. Les experts en sécurité ont conseillé aux organisations de cesser totalement son utilisation. Armis a constaté que 74 % des organisations ont encore au moins un actif de leur réseau vulnérable à EternalBlue, une vulnérabilité de SMBv1.

Certains actifs, dont les ordinateurs personnels, utilisent le protocole SMBv1. SMBv1 est un protocole ancien, non chiffré et complexe, dont les vulnérabilités ont été ciblées dans les attaques tristement célèbres de Wannacry et NotPetya. Les experts en sécurité ont conseillé aux organisations de cesser totalement son utilisation. Armis a constaté que 74 % des organisations ont encore au moins un actif de leur réseau vulnérable à EternalBlue, une vulnérabilité de SMBv1.

![]() De nombreux actifs de la liste présentent des scores de vulnérabilité élevés. Des menaces y ont été détectées. Du trafic non crypté y a été signalé, de même que des vulnérabilités CDPwn. Tous ces éléments impactent l’infrastructure réseau et les dispositifs VoIP.

De nombreux actifs de la liste présentent des scores de vulnérabilité élevés. Des menaces y ont été détectées. Du trafic non crypté y a été signalé, de même que des vulnérabilités CDPwn. Tous ces éléments impactent l’infrastructure réseau et les dispositifs VoIP.

![]() La moitié (50 %) des systèmes de tubes pneumatiques étaient dotés d’un mécanisme de mise à jour logicielle non sécurisé.

La moitié (50 %) des systèmes de tubes pneumatiques étaient dotés d’un mécanisme de mise à jour logicielle non sécurisé.